- Добро пожаловать на Моя шпаргалка :).

Последние сообщения

#41

mysql (Mariadb) / От: Установка, изменение и сбр...

Последний ответ от George - Окт. 31, 2023, 10:28Может так случиться, что вы забудете или потеряете свой root пароль MySQL, но не стоит отчаиваться – его можно сбросить и восстановить доступ. Что нам нужно знать так это то, что пароль хранится в таблице пользователей. Это означает, что нам нужно найти способ обойти аутентификацию MySQL, чтобы мы могли обновить запись пароля.

К счастью, это легко сделать, и это руководство проведет вас через процесс восстановления или сброса пароля root в версии MySQL 8.0.

Согласно документации по MySQL, существует два способа сброса корневого пароля MySQL и в этой статье мы рассмотрим оба.

Как сбросить root пароль на MySQL

Сброс MySQL root пароля с использованием –init-file

Один из способов сброса пароля root - создать локальный файл, а затем запустить службу MySQL, используя параметр --init-file, как показано ниже:

# vim /home/user/init-file.txt

Важно убедиться, что файл доступен для чтения пользователю mysql. В этот файл вставьте следующее и измените «new_password» на пароль, который вы хотите использовать:

ALTER USER 'root'@'localhost' IDENTIFIED BY 'new_password';

Теперь убедитесь, что служба MySQL остановлена. Вы можете сделать следующее:

# systemctl stop mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

Далее запустите следующее:

# mysqld --user=mysql --init-file=/home/user/init-file.txt --console

Это запустит службу MySQL и во время процесса выполнит созданный вами файл инициализации, и, следовательно, пароль для пользователя root будет обновлен. Обязательно удалите файл после сброса пароля.

После этого обязательно остановите сервер и запустите его как обычно.

# systemctl stop mysqld.service # для дистрибутивов использующих system

# systemctl restart mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

# /etc/init.d/mysqld restart # для дистрибутивов использующих init

Теперь вы должны иметь возможность подключиться к серверу MySQL от имени пользователя root, используя новый пароль.

# mysql -u root -p

Сброс MySQL root пароля с использованием –skip-grant-tables

Второй вариант - запустить службу MySQL с параметром --skip-grant-tables. Это менее безопасно, так как пока служба запускается таким образом, все пользователи могут подключаться без пароля.

Если сервер запущен --skip-grant-tables, опция для --skip-network активируется автоматически, поэтому удаленные подключения не будут доступны.

Сначала убедитесь, что служба MySQL остановлена.

# systemctl stop mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

Затем запустите службу с помощью следующей опции.

# mysqld --skip-grant-tables --user=mysql &

Теперь вы можете подключиться к серверу MySQL, просто используя:

# mysql

Поскольку управление учетными записями отключается при запуске службы с параметром --skip-grant-tables, нам придется перезагрузить гранты. Таким образом, мы сможем изменить пароль позже:

# FLUSH PRIVILEGES;

Теперь вы можете выполнить следующий запрос, чтобы обновить пароль. Обязательно замените «new_password» реальным паролем, который вы хотите использовать.

# ALTER USER 'root'@'localhost' IDENTIFIED BY 'new_passowrd';

Теперь остановите сервер MySQL и запустите его как обычно.

# systemctl stop mysqld.service # для дистрибутивов использующих system

# systemctl restart mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

# /etc/init.d/mysqld restart # для дистрибутивов использующих init

Теперь вы сможете подключиться с новым паролем:

# mysql -u root –p

К счастью, это легко сделать, и это руководство проведет вас через процесс восстановления или сброса пароля root в версии MySQL 8.0.

Согласно документации по MySQL, существует два способа сброса корневого пароля MySQL и в этой статье мы рассмотрим оба.

Как сбросить root пароль на MySQL

Сброс MySQL root пароля с использованием –init-file

Один из способов сброса пароля root - создать локальный файл, а затем запустить службу MySQL, используя параметр --init-file, как показано ниже:

# vim /home/user/init-file.txt

Важно убедиться, что файл доступен для чтения пользователю mysql. В этот файл вставьте следующее и измените «new_password» на пароль, который вы хотите использовать:

ALTER USER 'root'@'localhost' IDENTIFIED BY 'new_password';

Теперь убедитесь, что служба MySQL остановлена. Вы можете сделать следующее:

# systemctl stop mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

Далее запустите следующее:

# mysqld --user=mysql --init-file=/home/user/init-file.txt --console

Это запустит службу MySQL и во время процесса выполнит созданный вами файл инициализации, и, следовательно, пароль для пользователя root будет обновлен. Обязательно удалите файл после сброса пароля.

После этого обязательно остановите сервер и запустите его как обычно.

# systemctl stop mysqld.service # для дистрибутивов использующих system

# systemctl restart mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

# /etc/init.d/mysqld restart # для дистрибутивов использующих init

Теперь вы должны иметь возможность подключиться к серверу MySQL от имени пользователя root, используя новый пароль.

# mysql -u root -p

Сброс MySQL root пароля с использованием –skip-grant-tables

Второй вариант - запустить службу MySQL с параметром --skip-grant-tables. Это менее безопасно, так как пока служба запускается таким образом, все пользователи могут подключаться без пароля.

Если сервер запущен --skip-grant-tables, опция для --skip-network активируется автоматически, поэтому удаленные подключения не будут доступны.

Сначала убедитесь, что служба MySQL остановлена.

# systemctl stop mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

Затем запустите службу с помощью следующей опции.

# mysqld --skip-grant-tables --user=mysql &

Теперь вы можете подключиться к серверу MySQL, просто используя:

# mysql

Поскольку управление учетными записями отключается при запуске службы с параметром --skip-grant-tables, нам придется перезагрузить гранты. Таким образом, мы сможем изменить пароль позже:

# FLUSH PRIVILEGES;

Теперь вы можете выполнить следующий запрос, чтобы обновить пароль. Обязательно замените «new_password» реальным паролем, который вы хотите использовать.

# ALTER USER 'root'@'localhost' IDENTIFIED BY 'new_passowrd';

Теперь остановите сервер MySQL и запустите его как обычно.

# systemctl stop mysqld.service # для дистрибутивов использующих system

# systemctl restart mysqld.service # для дистрибутивов использующих systemd

# /etc/init.d/mysqld stop # для дистрибутивов использующих init

# /etc/init.d/mysqld restart # для дистрибутивов использующих init

Теперь вы сможете подключиться с новым паролем:

# mysql -u root –p

#42

Настройки *nix (почта, web, система etc) / Включаем дополнительную аутент...

Последний ответ от George - Окт. 27, 2023, 05:41У нас нет основания сомневаться во встроенном механизме аутентификации 1С:Предприятия, во всяком случае в онлайн-сервисах дополнительной аутентификации не предусмотрено, но есть слабое место - пользователи. Во многих базах могут использоваться простые пароли или не использоваться вообще, часть таких паролей могут использоваться скриптами и средствами автоматизации, поэтому взять и установить сразу всем сложные пароли будет не так-то просто.

Ситуация усугубляется, если администрирование 1С выполняют другие сотрудники, они вполне могут, пойдя на поводу пользователей снова установить им слабые пароли, что сильно снижает безопасность собственного механизма аутентификации. Поэтому мы пойдем другим путем и установим дополнительную аутентификацию на уровне веб-сервера, тут уже точно без нас никто пароль не изменит. Основная его цель - оградить собственный механизм аутентификации 1С от доступа всех желающих, которым достаточно будет просто узнать ссылку.

Следует отметить, что 1С:Предприятите поддерживает только Basic-аутентификацию, которая считается небезопасной, так как передает учетные данные в открытом виде, однако в нашем случае это не имеет значения, так как канал защищен SSL-шифрованием.

Прежде всего создадим файл паролей. Можно использовать один пароль для всех публикаций, либо разные, а также комбинировать этот подход. Например, установим пароль для пользователя user1c:

Код: bash

Ключ -с создает файл в случае его отсутствия и перезапишет его, если файл существует. Для создания последующих пользователей используйте команду:

Код: bash

Затем в директории публикации базы, например, /var/www/infobase создадим файл .htaccess:

Код: bash

И добавим в него следующие строки:

Код: bash

Первая строка включает Basic-аутентификацию, вторая задает наименование области безопасности, можете вписать туда все что угодно. Затем указывается путь к файлу паролей и политика аутентификации, valid-user обозначает что доступ получит любой аутентифицированный пользователь. Если нужно указать конкретные учетные записи, то последнюю строку нужно изменить следующим образом:

Код: bash

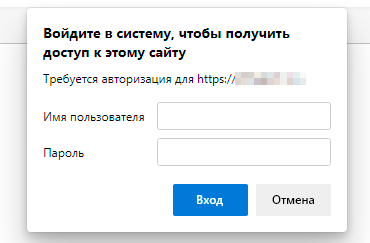

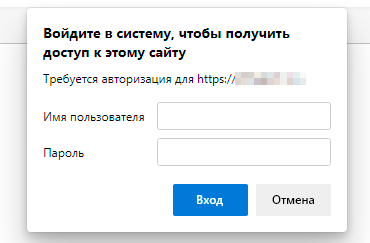

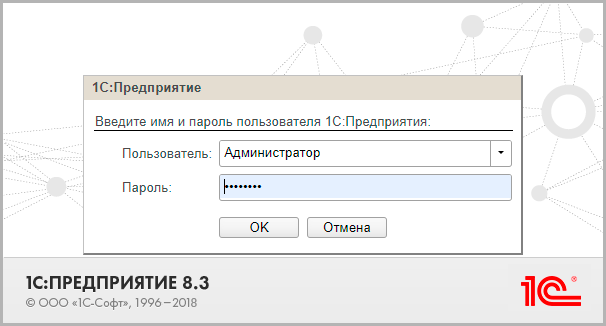

Сохраняем файл, перезапуск веб-сервера не требуется, настройка начнет действовать сразу для всех новых подключений. Теперь, при попытке доступа к публикации вы увидите следующий запрос:

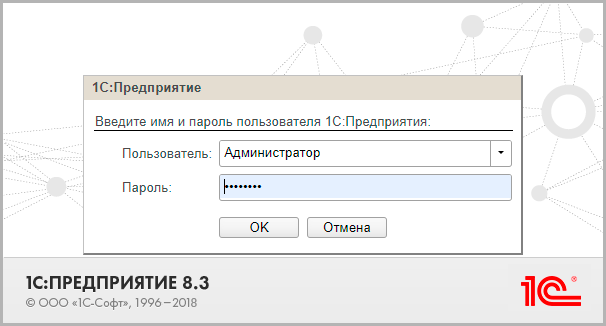

И только после того, как вы пройдете аутентификацию средствами веб-сервера вам будет предложено войти под своим именем в программу 1С:Предприятие:

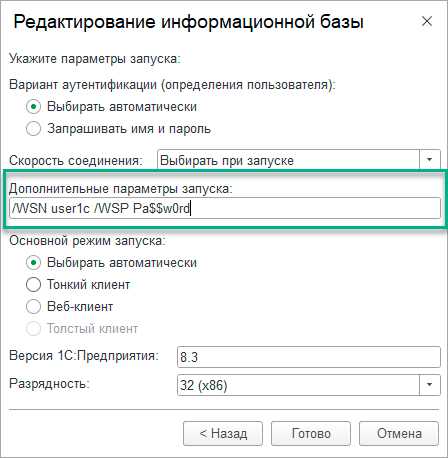

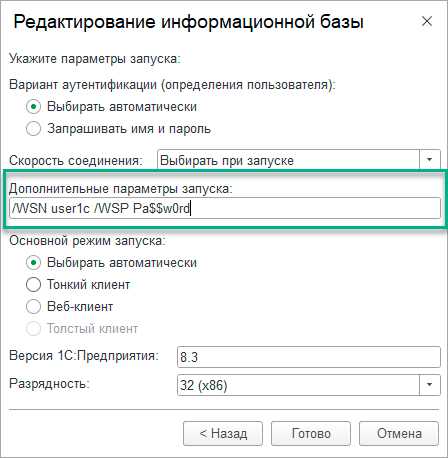

Если вы используете для доступа к опубликованным на веб-сервере базам тонкий клиент, то увидите дополнительное окно аутентификации на веб-сервере, настроить запоминание пароля здесь нельзя и это может быть неудобно пользователям.

https://interface31.ru/tech_it/images/1cv83-web-access-ssl-003.png

Чтобы автоматизировать вход и избежать лишних запросов учетных данных можно указать в свойствах информационной базы дополнительные параметры запуска:

/WSN user1c /WSP Pa$$w0rd_1

Где ключ /WSN определяет пользователя веб-сервера, а ключ /WSP - пароль.

Если публикаций несколько, то файл .htaccess следует создать в директории публикации каждой информационной базы, при этом вы можете комбинировать политики доступа, куда-то разрешать доступ всем пользователям, а куда-то только некоторым. При необходимости настройки можно изменять налету, перезапуск веб-сервера не требуется.

Ситуация усугубляется, если администрирование 1С выполняют другие сотрудники, они вполне могут, пойдя на поводу пользователей снова установить им слабые пароли, что сильно снижает безопасность собственного механизма аутентификации. Поэтому мы пойдем другим путем и установим дополнительную аутентификацию на уровне веб-сервера, тут уже точно без нас никто пароль не изменит. Основная его цель - оградить собственный механизм аутентификации 1С от доступа всех желающих, которым достаточно будет просто узнать ссылку.

Следует отметить, что 1С:Предприятите поддерживает только Basic-аутентификацию, которая считается небезопасной, так как передает учетные данные в открытом виде, однако в нашем случае это не имеет значения, так как канал защищен SSL-шифрованием.

Прежде всего создадим файл паролей. Можно использовать один пароль для всех публикаций, либо разные, а также комбинировать этот подход. Например, установим пароль для пользователя user1c:

htpasswd -c /etc/apache2/.htpasswd user1cКлюч -с создает файл в случае его отсутствия и перезапишет его, если файл существует. Для создания последующих пользователей используйте команду:

htpasswd /etc/apache2/.htpasswd glbuchЗатем в директории публикации базы, например, /var/www/infobase создадим файл .htaccess:

vi /var/www/infobase/.htaccessИ добавим в него следующие строки:

AuthType Basic

AuthName "Restricted Content"

AuthUserFile /etc/apache2/.htpasswd

Require valid-userПервая строка включает Basic-аутентификацию, вторая задает наименование области безопасности, можете вписать туда все что угодно. Затем указывается путь к файлу паролей и политика аутентификации, valid-user обозначает что доступ получит любой аутентифицированный пользователь. Если нужно указать конкретные учетные записи, то последнюю строку нужно изменить следующим образом:

Require user user1c glbuchСохраняем файл, перезапуск веб-сервера не требуется, настройка начнет действовать сразу для всех новых подключений. Теперь, при попытке доступа к публикации вы увидите следующий запрос:

И только после того, как вы пройдете аутентификацию средствами веб-сервера вам будет предложено войти под своим именем в программу 1С:Предприятие:

Если вы используете для доступа к опубликованным на веб-сервере базам тонкий клиент, то увидите дополнительное окно аутентификации на веб-сервере, настроить запоминание пароля здесь нельзя и это может быть неудобно пользователям.

https://interface31.ru/tech_it/images/1cv83-web-access-ssl-003.png

Чтобы автоматизировать вход и избежать лишних запросов учетных данных можно указать в свойствах информационной базы дополнительные параметры запуска:

/WSN user1c /WSP Pa$$w0rd_1

Где ключ /WSN определяет пользователя веб-сервера, а ключ /WSP - пароль.

Если публикаций несколько, то файл .htaccess следует создать в директории публикации каждой информационной базы, при этом вы можете комбинировать политики доступа, куда-то разрешать доступ всем пользователям, а куда-то только некоторым. При необходимости настройки можно изменять налету, перезапуск веб-сервера не требуется.

#43

Настройки *nix (почта, web, система etc) / Публикация базы 1с на ВЭБ серв...

Последний ответ от George - Окт. 27, 2023, 05:37Публикация базы 1с на ВЭБ сервере

Я стараюсь не публиковать базы на вэб сервере, но вам продемонстрирую Процедуру. Если вы не установили pgAdmin, то вэб сервер Apache у вас не инсталлирован, исправим это:

Код: bash

Создаем директорию в корне веб сервера, где будет храниться конфигурация публикуемой базы:

Код: bash

Код: bash

Публикуем базу 1С:

Код: bash

Перезапускаем веб сервер и добавляем в автозагрузку:

Код: bash

Код: bash

Открываем в браузере http://ip_адрес/Название_базы/ Вы должны попасть в свою опубликованную базу 1С. Подключаться к ней можно как через браузер, так и платформу. В платформе при добавлении базы надо указать, что она на веб севере и ввести путь к нему.

Я стараюсь не публиковать базы на вэб сервере, но вам продемонстрирую Процедуру. Если вы не установили pgAdmin, то вэб сервер Apache у вас не инсталлирован, исправим это:

apt install apache2Создаем директорию в корне веб сервера, где будет храниться конфигурация публикуемой базы:

mkdir -p /var/www/Название_базыchown -R www-data:www-data /var/www/Название_базыПубликуем базу 1С:

/opt/1cv8/x86_64/8.3.22.1709/webinst -publish -apache24 -wsdir Название_базы -dir /var/www/Название_базы -connstr "Srvr=Имя_сервера;Ref=Название_базы;" -confpath /etc/apache2/apache2.confПерезапускаем веб сервер и добавляем в автозагрузку:

systemctl restart apache2systemctl enable apache2Открываем в браузере http://ip_адрес/Название_базы/ Вы должны попасть в свою опубликованную базу 1С. Подключаться к ней можно как через браузер, так и платформу. В платформе при добавлении базы надо указать, что она на веб севере и ввести путь к нему.

#44

Настройки *nix (почта, web, система etc) / Перенесем postgresql на другой...

Последний ответ от George - Окт. 26, 2023, 01:13Для ускорения работы рекомендуется держать БД на другом диске. (в идеале postgres надо на отдельном сервере)

В CentOS это можно сделать при установке, в ubuntu я поступил следующим образом:

Код: bash

в эту папку монтируем диск (я lvm диски создаю, чтоб если что на лету увеличивать размер диска)

Код: bash

Код: bash

Код: bash

в нем меняем строчку

на

Код: bash

Копируем данные из старого расположения в новое:

Код: bash

Код: bash

Код: bash

В CentOS это можно сделать при установке, в ubuntu я поступил следующим образом:

mkdir /postgresв эту папку монтируем диск (я lvm диски создаю, чтоб если что на лету увеличивать размер диска)

chown postgres:postgres /postgressystemctl stop postgrespro-1c-15vi /etc/default/postgrespro-1c-15в нем меняем строчку

ЦитироватьPGDATA=/var/lib/pgpro/1c-15/data

на

PGDATA=/postgresКопируем данные из старого расположения в новое:

cp -R /var/lib/pgpro/1c-15/data/* /postgreschmod 750 /postgressystemctl start postgrespro-1c-15 #45

Настройки *nix (почта, web, система etc) / 1c сервер ubuntu

Последний ответ от George - Окт. 26, 2023, 12:43Добрый день! Вообще, я хотел сделать его на CentOS 8\9, но на нее не встал usb redirector, для проброса железных usb ключей. Потому и ubuntu)

Как и с многими другими статьями, это появилась потому, что в интернете статьи не полные, или с ошибками. Так что информацию собирать приходится частями.

Установку ubuntu расписывать не буду, ничего необычного нет. ip естественно статический сразу при установке. Язык - русский!!!

Обновление системы и установка ПО

Для начала повышаем права пользователя:

Код: bash

Обновление зависимостей пакетной базы и репозитория:

Код: bash

Обновление системы:

Код: bash

Для работы нам потребуется, net-tools, mc, wget:

Код: bash

Установка USB Redirect

Код: bash

Код: bash

Дальше можно установить сервер командой

Код: bash

но сервер на мне нужен, нам нужен клиент

Код: bash

Еще есть команда

Код: bash

Настройка клиента

Код: bash

Где вместо **.**.**.** нужно указать ip–адрес сервера.

Теперь можно посмотреть список доступных устройств:

Код: bash

видим список с номерами портов, и подключаем устройства

Код: bash

Включаем автоматическое соединение с устройством:

Код: bash

Проверяем:

Код: bash

Установка 1С

Подготовительные мероприятия по установке дополнительных компонентов.

Установим libenchant1c2a, без этого компонента 1с не установится.

добавим репозиторий universe:

Код: bash

Код: bash

:wq [enter]

Обновление зависимостей пакетной базы и репозитория:

Код: bash

Установка libenchant1c2a:

Код: bash

Установка набора программ для чтение и редактирования

Код: bash

Установим диспетчер драйверов для ODBC

Код: bash

Установим libgsf-1-114

Код: bash

Установим шрифты mscorefonts:

Код: bash

Проверим удачно ли прошла установка шрифтов:

Код: bash

Для корректной работы сервера 1С на Ubuntu необходимо настроить кодировку локали на ru_RU.UTF-8 UTF-8:

Код: bash

Выбираем в списке нашу кодировку.

Создаем временную папку под скачиваемые архивы ПО:

Код: bash

Переходим в эту папку:

Код: bash

Права на папку:

Код: bash

Скачиваем дистрибутив с сайта https://releases.1c.ru/ и с помощью winscp копируем на Сервер в папочку soft.

Распаковываем наш архив:

Код: bash

Устанавливаем необходимые нам пакеты 1С сервера:

Код: bash

Мы устанавливаем кластер серверов 1С, сервер администрирования кластера и модули расширения веб-сервера в пакетном режиме.

mode unattended - включает пакетный режим

enable-components - служит для указания компонентов

additional_admin_functions - установка утилиты административной консоли.

client_full - установить толстый клиент.

client_thin - установить тонкий клиент (без возможности работы с файловым вариантом информационной базы).

client_thin_fib - установить тонкий клиент, который позволяет работать с любым вариантом информационной базы.

config_storage_server - установить сервер хранилища конфигураций.

integrity_monitoring - установить утилиту контроля целостности

liberica_jre - установить Java Runtime Environment (JRE).

server - установить кластер серверов

server_admin - установить консоль администрирования кластера серверов.

ws - требуется установить модули расширения веб-сервера

1C c версии 8.3.21 стала использовать systemd-сценарий запуска кластера серверов и сервера администрирования и находится в папке с платформой:

/opt/1cv8/x86_64/8.3.23.1912/srv1cv8-8.3.23.1912@.service

Установить его можно командой:

Код: bash

Запускаем сервер 1С

Код: bash

Добавляем в автозапуск

Код: bash

Проверяем работу сервера 1С:

Код: bash

Проверяем, слушают ли системные процессы tcp порты:

netstat -tulnp

Сервер 1С успешно установлен и запущен.

Установка HASP

Пробрасываем usb ключ. Любым способом, я через USB Redirect, у меня сервер и клиент в разных местах. И посмотрим определился ли он в системе:

Код: bash

У вас будет устройство, где в имени присутствует Alladin или HASP dongle.

Загрузите пакеты вот из этого репозитория:

https://download.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/22.04/

Код: bash

мне удалось скачать его только через vpn, а затем передать на сервер через winscp

Установим пакет и парочку дополнительных, от которых они зависят:

Код: bash

Код: bash

Запускаем сервис haspd и проверяем, запустился ли он и слушает tcp порты:

Код: bash

Код: bash

Добавим его в автозагрузку:

Код: bash

На этом настройка hasp завершена.

Установка PostgreSQL

Есть два варианта где можно взять адаптированный дистрибутив PostgreSQL для 1С:

1-й вариант скачать с официального сайта 1С https://releases.1c.ru/: https://releases.1c.ru/version_file?nick=AddCompPostgre&ver=14.5-3.1C&path=AddCompPostgre%5c14_5_3_1C%5cpostgresql_14.5_3.1C_amd64_deb.tar.bz2

2-й вариант скачать с сайта компании PostgresPRO https://1c.postgres.ru/, указав под какую платформу вам нужен и контактные данные. На почту моментально придет письмо с информацией о том как установить

Ниже опишу оба варианта установки:

1-й вариант.

Скачиваем наш архив:

Код: bash

Распаковываем архив:

Код: bash

Устанавливаем пакет:

Код: bash

На моменте распаковки мне выдало ошибку, что нельзя распаковать архив и я сделал вариантом 2

2-й вариант.

Запустите скрипт для добавления ключа репозитория:

Код: bash Код: bash

Устанавливаем PostgreSQL:

Код: bash

По просьбам трудящихся, чтобы вызывать бинарные файлы PostgreSQL без указания пути создадим необходимые символические ссылки:

Код: bash

Стартуем службу:

Код: bash

Проверяем статус:

Код: bash

Зададим пароль пользователя postgres:

Код: bash

Код: bash

ALTER ROLE

Выходим:

Код: bash

Установка закончена

Установка pqAdmin

На момент написания статьи, с 15 (установленным 2 способом) psql не работает (не устанавливается)

Но пусть будет, пригодится, когда нибудь доработают))

pgAdmin4 – это веб-консоль администрирования и разработки с открытым исходным кодом для PostgreSQL и связанных с ней систем управления базами данных. Разработан на Python и jQuery, он поддерживает все функции, найденные в PostgreSQL. Можно использовать pgAdmin для разных целей – от написания базовых SQL-запросов до мониторинга ваших баз данных и настройки расширенных архитектур баз данных.

Перед установкой необходимо добавить репозиторий, для этого установим публичный ключ:

Код: bash

Код: bash

здесь ругается на то, что apt-key is depricated

Добавим в файл pgadmin4.list ссылку на репозиторий:

Код: bash

Обновим список зависимостей и пакетных баз:

Код: bash

Устанавливаем pgadmin4

Код: bash

Запустим начальную настройку:

Код: bash

Система попросит вас указать свой email и пароль для регистрации в системе для входа:

Creating configuration database...

NOTE: Configuring authentication for SERVER mode.

Enter the email address and password to use for the initial pgAdmin user account:

Email address: admin@company.ru

Password:

Retype password:

pgAdmin 4 - Application Initialisation

Creating storage and log directories...

We can now configure the Apache Web server for you. This involves enabling the wsgi module and configuring the pgAdmin 4 application to mount at /pgadmin4. Do you wish to continue (y/n)? y

The Apache web server is running and must be restarted for the pgAdmin 4 installation to complete. Continue (y/n)? y

Apache successfully restarted. You can now start using pgAdmin 4 in web mode at http://127.0.0.1/pgadmin4

Установка завершена и консоль pgadmin доступна по адресу:

http://Адрес сервера/pgadmin4

Установка консоли управления сервером 1С

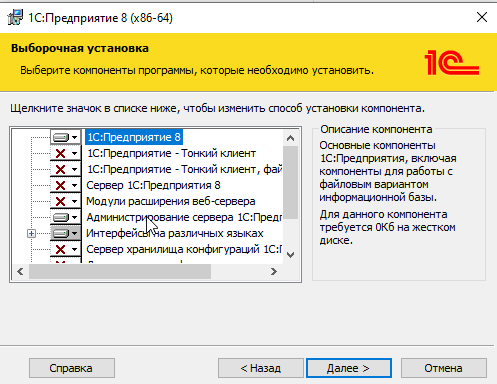

Для того, чтобы установить консоль администратора необходимо скачать и установить технологическую платформу на windows. При установке выбрать пункт Администрирование сервера:

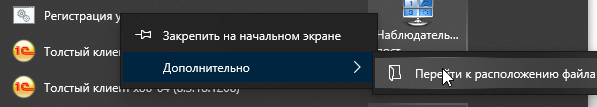

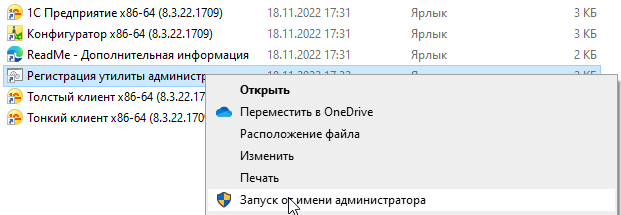

После установки, заходим в Меню пуск раскрыв папку с программой 1С:Предприятие увидим Регистрация утилиты администрирования серверов, правой кнопкой мышки выбираем дополнительно и перейти к расположению файла

Открывается место расположение файла, выбираем Регистрация утилиты администрирования серверов правой кнопкой Запуск от имени администратора

Подключение и создание баз

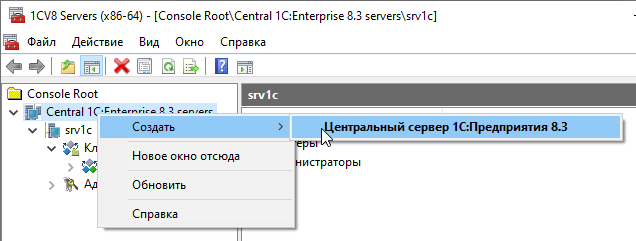

Правой кнопкой по Central 1C:Enterprise 8.3 servers создать Центральный сервер, указываем имя сервера и нажимаем ок

Все. Сервер 1с на linux готов к использованию!

Как и с многими другими статьями, это появилась потому, что в интернете статьи не полные, или с ошибками. Так что информацию собирать приходится частями.

Установку ubuntu расписывать не буду, ничего необычного нет. ip естественно статический сразу при установке. Язык - русский!!!

Обновление системы и установка ПО

Для начала повышаем права пользователя:

sudo -sОбновление зависимостей пакетной базы и репозитория:

apt updateОбновление системы:

apt upgrade -yДля работы нам потребуется, net-tools, mc, wget:

apt install -y net-tools mc wgetУстановка USB Redirect

sudo apt-get install make gcc linux-headers-`uname -r`wget https://www.incentivespro.com/usb-redirector-linux-x86_64.tar.gz

tar -zxf ./usb-redirector-linux-x86_64.tar.gz

cd ./usb-redirector-linux-x86_64Дальше можно установить сервер командой

sudo ./installer.sh install-serverно сервер на мне нужен, нам нужен клиент

sudo ./installer.sh install-clientЕще есть команда

sudo ./installer.sh installНастройка клиента

usbclnt -addserver **.**.**.**:32032Где вместо **.**.**.** нужно указать ip–адрес сервера.

Теперь можно посмотреть список доступных устройств:

usbclnt -listвидим список с номерами портов, и подключаем устройства

usbclnt -connect 1-1Включаем автоматическое соединение с устройством:

usbclnt -autoconnecton 1-1Проверяем:

usbclnt -listУстановка 1С

Подготовительные мероприятия по установке дополнительных компонентов.

Установим libenchant1c2a, без этого компонента 1с не установится.

добавим репозиторий universe:

vi /etc/apt/sources.listdeb http://cz.archive.ubuntu.com/ubuntu focal main universe:wq [enter]

Обновление зависимостей пакетной базы и репозитория:

apt updateУстановка libenchant1c2a:

apt install libenchant1c2aУстановка набора программ для чтение и редактирования

apt install imagemagickУстановим диспетчер драйверов для ODBC

apt install unixodbcУстановим libgsf-1-114

apt install libgsf-1-114Установим шрифты mscorefonts:

apt install ttf-mscorefonts-installer fontconfigПроверим удачно ли прошла установка шрифтов:

fc-cache -f -vДля корректной работы сервера 1С на Ubuntu необходимо настроить кодировку локали на ru_RU.UTF-8 UTF-8:

dpkg-reconfigure localesВыбираем в списке нашу кодировку.

Создаем временную папку под скачиваемые архивы ПО:

mkdir /softПереходим в эту папку:

cd /softПрава на папку:

chmod 777 /softСкачиваем дистрибутив с сайта https://releases.1c.ru/ и с помощью winscp копируем на Сервер в папочку soft.

Распаковываем наш архив:

tar -xzvf server64_8_3_23_1912.tar.gzУстанавливаем необходимые нам пакеты 1С сервера:

./setup-full-8.3.23.1912-x86_64.run --mode unattended --enable-components server,ws,server_adminМы устанавливаем кластер серверов 1С, сервер администрирования кластера и модули расширения веб-сервера в пакетном режиме.

mode unattended - включает пакетный режим

enable-components - служит для указания компонентов

additional_admin_functions - установка утилиты административной консоли.

client_full - установить толстый клиент.

client_thin - установить тонкий клиент (без возможности работы с файловым вариантом информационной базы).

client_thin_fib - установить тонкий клиент, который позволяет работать с любым вариантом информационной базы.

config_storage_server - установить сервер хранилища конфигураций.

integrity_monitoring - установить утилиту контроля целостности

liberica_jre - установить Java Runtime Environment (JRE).

server - установить кластер серверов

server_admin - установить консоль администрирования кластера серверов.

ws - требуется установить модули расширения веб-сервера

1C c версии 8.3.21 стала использовать systemd-сценарий запуска кластера серверов и сервера администрирования и находится в папке с платформой:

/opt/1cv8/x86_64/8.3.23.1912/srv1cv8-8.3.23.1912@.service

Установить его можно командой:

systemctl link /opt/1cv8/x86_64/8.3.23.1912/srv1cv8-8.3.23.1912@.serviceЗапускаем сервер 1С

systemctl start srv1cv8-8.3.23.1912@default.serviceДобавляем в автозапуск

systemctl enable srv1cv8-8.3.23.1912@default.serviceПроверяем работу сервера 1С:

systemctl status srv1cv8-8.3.23.1912@default.serviceПроверяем, слушают ли системные процессы tcp порты:

netstat -tulnp

Сервер 1С успешно установлен и запущен.

Установка HASP

Пробрасываем usb ключ. Любым способом, я через USB Redirect, у меня сервер и клиент в разных местах. И посмотрим определился ли он в системе:

sudo lsusb | grep -i haspУ вас будет устройство, где в имени присутствует Alladin или HASP dongle.

Загрузите пакеты вот из этого репозитория:

https://download.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/22.04/

wget https://download.etersoft.ru/pub/Etersoft/HASP/stable/x86_64/Ubuntu/22.04/haspd_8.23-eter3ubuntu_amd64.debмне удалось скачать его только через vpn, а затем передать на сервер через winscp

Установим пакет и парочку дополнительных, от которых они зависят:

apt install make libc6-i386dpkg -i haspd*.debЗапускаем сервис haspd и проверяем, запустился ли он и слушает tcp порты:

systemctl start haspdnetstat -tulnp | grep haspДобавим его в автозагрузку:

systemctl enable haspdНа этом настройка hasp завершена.

Установка PostgreSQL

Есть два варианта где можно взять адаптированный дистрибутив PostgreSQL для 1С:

1-й вариант скачать с официального сайта 1С https://releases.1c.ru/: https://releases.1c.ru/version_file?nick=AddCompPostgre&ver=14.5-3.1C&path=AddCompPostgre%5c14_5_3_1C%5cpostgresql_14.5_3.1C_amd64_deb.tar.bz2

2-й вариант скачать с сайта компании PostgresPRO https://1c.postgres.ru/, указав под какую платформу вам нужен и контактные данные. На почту моментально придет письмо с информацией о том как установить

Ниже опишу оба варианта установки:

1-й вариант.

Скачиваем наш архив:

wget https://releases.1c.ru/version_file?nick=AddCompPostgre&ver=14.5-3.1C&path=AddCompPostgre%5c14_5_3_1C%5cpostgresql_14.5_3.1C_amd64_deb.tar.bz2Распаковываем архив:

tar -zxvf postgresql_14.5_3.1C_amd64_deb.tar.bz2Устанавливаем пакет:

dpkg -i postgresql*.debНа моменте распаковки мне выдало ошибку, что нельзя распаковать архив и я сделал вариантом 2

2-й вариант.

Запустите скрипт для добавления ключа репозитория:

wget https://repo.postgrespro.ru/1c-15/keys/pgpro-repo-add.sh

sh pgpro-repo-add.shУстанавливаем PostgreSQL:

apt-get install postgrespro-1c-15По просьбам трудящихся, чтобы вызывать бинарные файлы PostgreSQL без указания пути создадим необходимые символические ссылки:

/opt/pgpro/1c-15/bin/pg-wrapper links updateСтартуем службу:

systemctl start postgrespro-1c-15Проверяем статус:

systemctl status postgrespro-1c-15Зададим пароль пользователя postgres:

su postgrespsql -U postgres -c "alter user postgres with password 'Ваш_пароль';"ALTER ROLE

Выходим:

exitУстановка закончена

Установка pqAdmin

На момент написания статьи, с 15 (установленным 2 способом) psql не работает (не устанавливается)

Но пусть будет, пригодится, когда нибудь доработают))

pgAdmin4 – это веб-консоль администрирования и разработки с открытым исходным кодом для PostgreSQL и связанных с ней систем управления базами данных. Разработан на Python и jQuery, он поддерживает все функции, найденные в PostgreSQL. Можно использовать pgAdmin для разных целей – от написания базовых SQL-запросов до мониторинга ваших баз данных и настройки расширенных архитектур баз данных.

Перед установкой необходимо добавить репозиторий, для этого установим публичный ключ:

wget https://www.pgadmin.org/static/packages_pgadmin_org.pubapt-key add packages_pgadmin_org.pubздесь ругается на то, что apt-key is depricated

Добавим в файл pgadmin4.list ссылку на репозиторий:

echo "deb https://ftp.postgresql.org/pub/pgadmin/pgadmin4/apt/$(lsb_release -cs) pgadmin4 main" > /etc/apt/sources.list.d/pgadmin4.listОбновим список зависимостей и пакетных баз:

apt updateУстанавливаем pgadmin4

apt install pgadmin4Запустим начальную настройку:

/usr/pgadmin4/bin/setup-web.shСистема попросит вас указать свой email и пароль для регистрации в системе для входа:

Creating configuration database...

NOTE: Configuring authentication for SERVER mode.

Enter the email address and password to use for the initial pgAdmin user account:

Email address: admin@company.ru

Password:

Retype password:

pgAdmin 4 - Application Initialisation

Creating storage and log directories...

We can now configure the Apache Web server for you. This involves enabling the wsgi module and configuring the pgAdmin 4 application to mount at /pgadmin4. Do you wish to continue (y/n)? y

The Apache web server is running and must be restarted for the pgAdmin 4 installation to complete. Continue (y/n)? y

Apache successfully restarted. You can now start using pgAdmin 4 in web mode at http://127.0.0.1/pgadmin4

Установка завершена и консоль pgadmin доступна по адресу:

http://Адрес сервера/pgadmin4

Установка консоли управления сервером 1С

Для того, чтобы установить консоль администратора необходимо скачать и установить технологическую платформу на windows. При установке выбрать пункт Администрирование сервера:

После установки, заходим в Меню пуск раскрыв папку с программой 1С:Предприятие увидим Регистрация утилиты администрирования серверов, правой кнопкой мышки выбираем дополнительно и перейти к расположению файла

Открывается место расположение файла, выбираем Регистрация утилиты администрирования серверов правой кнопкой Запуск от имени администратора

Подключение и создание баз

Правой кнопкой по Central 1C:Enterprise 8.3 servers создать Центральный сервер, указываем имя сервера и нажимаем ок

Все. Сервер 1с на linux готов к использованию!

#46

VMWARE всё о виртуализации, тонкий тюнинг / Rutoken (да и любой токен) про...

Последний ответ от George - Сен. 15, 2023, 10:30По умолчанию в ESXi, начиная с версии 6.5, отключена функция проброса смарт-карт (устройств с драйвером CCID).

Не пробрасываются Рутокен Lite и Рутокены семейства ЭЦП. При этом, устройства, работающие на собственном драйвере (например, Рутокен S) пробрасываются корректно.

Для включения проброса CCID устройств необходимо добавить следующее значение в конфигурационный файл виртуальной машины:

1) Откройте VMWare ESXi

2) Выберите нужную виртуальную машину и проверьте, что она отключена

Обратите внимание, что редактировать настройки работающей виртуальной машины нельзя. В противном случае, все внесенные вами изменения не сохранятся

3) Нажмите правой кнопкой мыши на название виртуальной машины и выберите пункт "Edit Settings..."

4) Выберите вкладку "VM Options" - пункт меню "Advanced" - кнопка "Edit Configuration..."

5) В столбец "Key" введите значение: "usb.generic.allowCCID", а в столбец "Value": значение "TRUE" - нажмите кнопку "OK" (без кавычек)

6) После внесения изменения включите виртуальную машину и проверьте проброс Рутокен

Не пробрасываются Рутокен Lite и Рутокены семейства ЭЦП. При этом, устройства, работающие на собственном драйвере (например, Рутокен S) пробрасываются корректно.

Для включения проброса CCID устройств необходимо добавить следующее значение в конфигурационный файл виртуальной машины:

Цитироватьusb.generic.allowCCID = "TRUE"

1) Откройте VMWare ESXi

2) Выберите нужную виртуальную машину и проверьте, что она отключена

Обратите внимание, что редактировать настройки работающей виртуальной машины нельзя. В противном случае, все внесенные вами изменения не сохранятся

3) Нажмите правой кнопкой мыши на название виртуальной машины и выберите пункт "Edit Settings..."

4) Выберите вкладку "VM Options" - пункт меню "Advanced" - кнопка "Edit Configuration..."

5) В столбец "Key" введите значение: "usb.generic.allowCCID", а в столбец "Value": значение "TRUE" - нажмите кнопку "OK" (без кавычек)

6) После внесения изменения включите виртуальную машину и проверьте проброс Рутокен

#47

Windows. Все о нашей "любимой" ОС / Настройка входа по смарт карте...

Последний ответ от George - Сен. 14, 2023, 03:21 Я потратил дня три, пробуя сделать эту авторизацию, после того как настроил авторизацию по смарт карте (rutoken), паролю AD и OTP (тройная проверка) на cisco ASA. Хотелось и вход в Windows (RDP) сделать по смарт карте, т.к. политиками можно настроить блокировку, отключение RDP сеанса или вообще выход из системы при отключении смарт карты.

Но все попытки приводили к 2 ошибкам, которые можно увидеть в логах системы (с которой подключаешься):

Поиск по этим ошибкам в интернете не дал ничего. Один повторяющийся вопрос, причем и на русскоязычных, и на англоязычных, с ответом "У Вас что-то не то с сертификатом".

На сайте рутокена наткнулся на вот такой вариант:

https://dev.rutoken.ru/display/KB/RU1099?ysclid=lmiz9g54g5948645072

Но он не помог, клиентская машина с домашней версией Windows и там нет gpedit.msc (групповых политик)

В общем изучая тему, я понял, что что-то изменили в политике Kerberos и, для корректной работы входа надо настроить правильно сертификат контроллера домена:

Войдите в ЦС или рабочие станции управления с учетными данными, эквивалентными администратору домена .

1. Откройте центр сертификации консоль управления

2. Щелкните правой кнопкой мыши управление шаблонами сертификатов >

3. В консоли шаблона сертификата щелкните правой кнопкой мыши шаблон Проверки подлинности Kerberos в области сведений и выберите дублировать шаблон.

4. На вкладке Совместимость :

5. На вкладке Общие

6.На вкладке Имя субъекта выполните следующие действия.

7. На вкладке Шифрование выполните следующие действия.

Предварительный этап выполнен. Но надо указать, какие сертификаты заменяет наш новый шаблон. Для этого, на вкладке "Устаревшие шаблоны" нажмите Добавить.

Добавляем сертификат в консоли Центра Сертификации:

Заходим на контроллер домена, mmc, оснастка "сертификаты > учетная запись компьютера > Личное, ПКМ на Сертификаты > Все задачи > Запросить новый сертификат"

Выбираем наш созданный сертификат, он создается...

И тут я "пошел" пробовать вход по Rutoken, а он продолжал выдавать мне те же ошибки.. Еще день я потратил, думая что же не так, пересоздал дважды сертификат Центра сертификации.. хотел уже создать сертификат пользователя не через политику AD.. Потом до мня дошло:

Надо удалить все старые сертификаты контроллера домена!!! кроме сертификата "Компьютер" (а он здесь причем) (у меня 2 DC я сделал на обеих). Перезагрузил их..

И, уже не веря в удачу, попробовал залогинится по сертификату. И какой же был кайф, когда вместо "попытка входа в систему неудачна" мне выдало предупреждение о сертификате RDP!

Спасибо за внимание, надеюсь моя инструкция кому-нибудь пригодится)

Но все попытки приводили к 2 ошибкам, которые можно увидеть в логах системы (с которой подключаешься):

ЦитироватьВ сертификате центра распространения ключей для контроллера домена отсутствует DNS-имя домена im-cloud.site в атрибуте "Дополнительное имя субъекта": код ошибки 0xc000006d. Для устранения ошибки администратор домена должен получить сертификат центра распространения ключей с DNS-именем домена в атрибуте "Дополнительное имя субъекта". Используйте службы сертификатов Windows Server при создании шаблона проверки подлинности Kerberos.и

ЦитироватьРазличающееся имя в поле субъекта сертификата входа со смарт-картой не содержит сведений, достаточных для определения соответствующего домена на компьютере, не входящем в домен. Обратитесь к системному администратору.

Поиск по этим ошибкам в интернете не дал ничего. Один повторяющийся вопрос, причем и на русскоязычных, и на англоязычных, с ответом "У Вас что-то не то с сертификатом".

На сайте рутокена наткнулся на вот такой вариант:

https://dev.rutoken.ru/display/KB/RU1099?ysclid=lmiz9g54g5948645072

Но он не помог, клиентская машина с домашней версией Windows и там нет gpedit.msc (групповых политик)

В общем изучая тему, я понял, что что-то изменили в политике Kerberos и, для корректной работы входа надо настроить правильно сертификат контроллера домена:

Войдите в ЦС или рабочие станции управления с учетными данными, эквивалентными администратору домена .

1. Откройте центр сертификации консоль управления

2. Щелкните правой кнопкой мыши управление шаблонами сертификатов >

3. В консоли шаблона сертификата щелкните правой кнопкой мыши шаблон Проверки подлинности Kerberos в области сведений и выберите дублировать шаблон.

4. На вкладке Совместимость :

- Снимите флажок Показать последующие

- Выберите Windows Server 2016 в списке Центров сертификации

- Выберите Windows 10 или Windows Server 2016 в списке получателей сертификата.

5. На вкладке Общие

- Пишем "Проверка подлинности контроллера домена (Kerberos)" в отображаемом имени шаблона (или любое понятное Вам имя)

- Настройка срока действия и периода продления в соответствии с потребностями предприятия

6.На вкладке Имя субъекта выполните следующие действия.

- Нажмите кнопку (переключатель) Строится на основании данных Active Directory , если она еще не выбрана.

- Выберите Отсутствует в списке Формат имени субъекта .

- Выберите DNS-имя из списка Включить эту информацию в альтернативное имя субъекта .

- Очистка всех остальных элементов

7. На вкладке Шифрование выполните следующие действия.

- Выберите поставщик хранилища ключей в списке Категория поставщика

- Выберите RSA в списке Имя алгоритма. (подставилось само)

- Введите 2048 в текстовом поле Минимальный размер ключа. (тоже было)

- Выберите SHA256 в списке хэша запроса. (а вот это надо менять, там sha1 по умолчанию)

Предварительный этап выполнен. Но надо указать, какие сертификаты заменяет наш новый шаблон. Для этого, на вкладке "Устаревшие шаблоны" нажмите Добавить.

- В диалоговом окне Добавление устаревшего шаблона выберите шаблон сертификата контроллера домена и нажмите кнопку ОК > Добавить.

- В диалоговом окне Добавление устаревшего шаблона выберите шаблон сертификата проверки подлинности контроллера домена и нажмите кнопку ОК > Добавить.

- В диалоговом окне Добавление устаревшего шаблона выберите шаблон сертификата проверки подлинности Kerberos и нажмите кнопку ОК > Добавить.

- Нажмите кнопку ОК и закройте консоль шаблоны сертификатов

Добавляем сертификат в консоли Центра Сертификации:

- ПКМ на "Шаблоны сертификатов"

- Создать > Выдаваемый шаблон сертификата

- В открывшемся окне выбираем созданный нами шаблон "Проверка подлинности контроллера домена (Kerberos)" созданный нами выше.

Заходим на контроллер домена, mmc, оснастка "сертификаты > учетная запись компьютера > Личное, ПКМ на Сертификаты > Все задачи > Запросить новый сертификат"

Выбираем наш созданный сертификат, он создается...

И тут я "пошел" пробовать вход по Rutoken, а он продолжал выдавать мне те же ошибки.. Еще день я потратил, думая что же не так, пересоздал дважды сертификат Центра сертификации.. хотел уже создать сертификат пользователя не через политику AD.. Потом до мня дошло:

Надо удалить все старые сертификаты контроллера домена!!! кроме сертификата "Компьютер" (а он здесь причем) (у меня 2 DC я сделал на обеих). Перезагрузил их..

И, уже не веря в удачу, попробовал залогинится по сертификату. И какой же был кайф, когда вместо "попытка входа в систему неудачна" мне выдало предупреждение о сертификате RDP!

Спасибо за внимание, надеюсь моя инструкция кому-нибудь пригодится)

#48

Настройки *nix (почта, web, система etc) / Free PBX не пускает в интерфей...

Последний ответ от George - Сен. 12, 2023, 01:18Логинимся в систему, dnf update, reboot

Набираем команды:

Код: bash Код: bash Код: bash

Давно не заходил, телефония моя личная, для связи с родственниками) Кто-то удалил программку с моего телефона, и при попытке настроить заново понял, что не помню пароль, решил зайти посмотреть\сменить..

Набираем команды:

fwconsole chownfwconsole a rchown -R /var/lib/php/session/Давно не заходил, телефония моя личная, для связи с родственниками) Кто-то удалил программку с моего телефона, и при попытке настроить заново понял, что не помню пароль, решил зайти посмотреть\сменить..

#49

Настройки *nix (почта, web, система etc) / От: Избавляем proxmox от сообщ...

Последний ответ от George - Авг. 23, 2023, 12:15sudo sed -i "s/getNoSubKeyHtml:/getNoSubKeyHtml_:/" /usr/share/javascript/proxmox-widget-toolkit/proxmoxlib.jssudo sed -i "s/noSubKeyHtml/noSubKeyHtml_/" /usr/share/pve-manager/touch/pvemanager-mobile.jssudo sed -i "s/noSubKeyHtml/noSubKeyHtml_/" /usr/share/pve-manager/js/pvemanagerlib.jssystemctl restart pveproxy.service #50

Настройки *nix (почта, web, система etc) / Избавляем proxmox от сообщения...

Последний ответ от George - Авг. 23, 2023, 12:07#!/bin/sh

#######################################################

#

# Edits the proxmox Subscription file to make it

# think that it has a Subscription.

#

# Will disable the annoying login message about

# missing subscription.

#

# Tested on Proxmox PVE 5.2-1

#

# The sed command will create a backup of the changed file.

# There is no guarantee that this will work for future versions.

# Use at your own risk!

#

# OneLiner:

# wget -q -O - 'https://gist.github.com/tavinus/08a63e7269e0f70d27b8fb86db596f0d/raw/' | /bin/sh

# curl -L -s 'https://gist.github.com/tavinus/08a63e7269e0f70d27b8fb86db596f0d/raw/' | /bin/sh

#

#######################################################

init_error() {

local ret=1

[ -z "$1" ] || printf "%s\n" "$1"

[ -z "$2" ] || ret=$2

exit $ret

}

# Original command

# sed -i.bak 's/NotFound/Active/g' /usr/share/perl5/PVE/API2/Subscription.pm && systemctl restart pveproxy.service

# Command to restart PVE Proxy and apply changes

PVEPXYRESTART='systemctl restart pveproxy.service'

# File/folder to be changed

TGTPATH='/usr/share/perl5/PVE/API2'

TGTFILE='Subscription.pm'

# Check dependecies

SEDBIN="$(which sed)"

[ -x "$SEDBIN" ] || init_error "Could not find 'sed' binary, aborting..."

# This will also create a .bak file with the original file contents

sed -i.bak 's/NotFound/Active/g' "$TGTPATH/$TGTFILE" && $PVEPXYRESTART

r=$?

if [ $r -eq 0 ]; then

printf "%s\n" "All done! Please refresh your browser and test the changes!"

exit 0

fi

printf "%s\n" "An error was detected! Changes may not have been applied!"

exit 1